VPN (Virtual Private Network) คือ การเชื่อมต่อรูปแบบหนึ่งในระบบเครือข่าย เพื่อจุดประสงค์ทางด้านความปลอดภัยและความเป็นส่วนตัว

“Data is a new oil” ข้อความนี้เป็นจริงอย่างยากที่จะปฏิเสธในโลกของการทำงานยุคปัจจุบัน.

“ข้อมูล” กลายเป็นสินทรัพย์อันมีค่าที่ส่งผ่านระบบเครือข่ายแบบมีสายหรือไร้สายอยู่ตลอดเวลา ท่ามกลางความเสี่ยงและภัยคุกคามทางไซเบอร์ (Cyber Attack) นอกจากความสะดวกรวดเร็วแล้ว เราล้วนต้องการความปลอดภัยในการสื่อสาร โดยเฉพาะผู้ใช้งานระดับองค์กรที่มีแนวโน้มของการทำงานแบบระยะไกล (Remote Working) เพิ่มมากขึ้น ช่องโหว่ใดๆ ทางในระบบเครือข่ายแม้เพียงน้อยนิด อาจนำมาซึ่งความเสียหายที่ร้ายแรง

VPN Firewall คือเครื่องมือที่ขาดไม่ได้ในการอุดช่องโหว่เหล่านั้น และปกป้ององค์กรของคุณให้มีความมั่นคงทางไซเบอร์ ช่วยให้การทำงานแบบ Work from home หรือ Work from anywhere มีความราบรื่นและปลอดภัย

VPN คืออะไร?

“VPN (Virtual Private Network)” หรือ “เครือข่ายส่วนตัวเสมือน” คือ การเชื่อมต่อรูปแบบหนึ่งในระบบเครือข่าย เพื่อจุดประสงค์ทางด้านความปลอดภัยและความเป็นส่วนตัว

การติดต่อสื่อสารในปัจจุบัน ส่วนใหญ่เป็นการเชื่อมต่อภายใต้ระบบเครือข่ายอินเตอร์เน็ต หรือที่เรียกกันว่าโลกออนไลน์ (Cyberspace) ซึ่งเป็นเครือข่ายสาธารณะ และสื่อสารกันด้วย Internet Protocol (IP)

หลักการทำงานของ VPN

หลักการทำงานของ VPN อาจจะเปรียบเทียบให้เข้าใจได้ง่ายๆ ว่าเสมือนเป็นการสร้าง ‘อุโมงค์’ รับส่งสัญญาณข้อมูลส่วนตัว ที่มีการเข้ารหัส (Encrypt) และปกปิด IP Address ไม่ว่าใครจะส่งข้อมูลออกไป หรือใครจะเข้ามาขอดู/เรียกใช้ข้อมูลผ่านทางอุโมงค์ลับนี้ จะต้องมีกุญแจหรือรหัสรักษาความปลอดภัย ดังนั้นคนที่จะสามารถรับส่งข้อมูลผ่านช่องทางอุโมงค์ VPN นี้ได้ จะต้องเป็นผู้ที่มีสิทธิ์ในการใช้งานเท่านั้น

VPN จึงมีลักษณะเสมือนเป็นเครือข่ายส่วนตัว ที่อยู่ภายใต้โครงสร้างของเครือข่ายสาธารณะอีกที ทำให้เราสามารถรับส่งข้อมูลผ่านทางอินเตอร์เน็ต แต่ยังคงความเป็นส่วนตัวและความปลอดภัยของข้อมูลไว้ได้

ข้อมูลที่รับส่งบนเครือข่ายส่วนตัวเสมือน (VPN) จะมีการเข้ารหัสและปกปิด IP Address (หรืออาจเรียกให้ถูกต้องว่า สลับสับเปลี่ยน IP Address เพื่อซ่อน IP Address ที่แท้จริง) ถึงแม้ข้อมูลดังกล่าวจะถูกดักจับโดยผู้ไม่ประสงค์ดี แต่ก็จะไม่สามารถอ่านได้ การรับส่งข้อมูลจะผ่านทางอุโมงค์ลับเข้ารหัส (เรียกว่า VPN Tunnel) ซึ่งสื่อสารกันภายใต้โปรโตคอลเฉพาะ (Tunneling Protocol) สำหรับการสื่อสารแบบ VPN ซึ่งมีความปลอดภัย ไม่มีใครมองเห็นได้ รวมถึงแฮกเกอร์ (Hacker), รัฐบาล และบริษัทผู้ให้บริการอินเทอร์เน็ต (ISP)

การเข้ารหัสเพื่อความปลอดภัยของ Packet ข้อมูล มีอยู่หลายกลไกด้วยกัน ซึ่งวิธีเข้ารหัสข้อมูล (Encryption) จะทำกันที่ Data Link Layer (Layer 2 ใน OSI Model) แต่ปัจจุบัน มีการเข้ารหัสใน IP Layer โดยมักใช้เทคโนโลยี IPSec (IP Security)

ปัจจุบันเทคโนโลยี VPN ในท้องตลาดมีทั้งรูปแบบที่เป็น Software, Hardware และ Service (SaaS)

สำหรับผู้ใช้งานระดับบุคคลทั่วไปอาจใช้บริการ SaaS (Software as a Service) เช่น ExpressVPN, NordVPN, atlasVPN, ProtonVPN, Tunnelbear, Windscribe ฯลฯ เพื่อคุ้มครองกิจกรรมออนไลน์ส่วนบุคคลให้มีความปลอดภัยและมีความเป็นส่วนตัว ขณะเชื่อมต่อกับ Hotspot สาธารณะ เช่น Wi-Fi ฟรีในร้านกาแฟ, สนามบิน, สวนสาธารณะ ฯ

หรือบางครั้งผู้บริโภคอาจใช้ความสามารถในการเปลี่ยน Geo-location (IP Address) ของ VPN SaaS เพื่อหลบเลี่ยง Geo-restrictions และมุด (Bypass) เข้าไปดู Content จำกัดสิทธิ์ในประเทศอื่น ซึ่งถูกบล็อกและไม่สามารถดูได้ในภูมิภาคของตัวเอง อย่างไรก็ตาม การใช้ VPN ในลักษณะนี้อาจผิดกฎหมายในบางประเทศ เช่น จีน, อิรัก, อิหร่าน เป็นต้น และผู้ให้บริการ Streaming จำนวนมากในปัจจุบัน ก็มีความสามารถในการปิดกั้น Geo-Spoofing ที่จะมุดเข้ามาดู Content จำกัดสิทธิ์ตามภูมิภาคได้

สำหรับผู้ใช้งานระดับองค์กร การใช้งานเทคโนโลยี VPN ได้กลายเป็นความจำเป็นขั้นพื้นฐาน (Mandatory Requirement) ไปเสียแล้ว สำหรับการสื่อสารข้อมูลในโลกปัจจุบันที่เต็มไปด้วยภัยคุกคามทางไซเบอร์

ประโยชน์องค์กรที่ได้รับจาก VPN

- เพิ่มความสะดวกรวดเร็วในการดำเนินงานและศักยภาพทางการแข่งขันของกิจการ เพราะไม่ว่าผู้ใช้งานขององค์กรจะอยู่ที่ใด ก็สามารถ Remote Access เข้าถึงเครือข่ายภายในขององค์กรได้ โดยการต่อเชื่อมผ่านอินเตอร์เน็ต

- ช่วยองค์กรประหยัดค่าใช้จ่าย เพราะไม่ต้องลงทุนสร้างเครือข่ายระยะไกล (เช่น การลากสายเคเบิลเชื่อมต่อระหว่างสาขา) ซึ่งมีค่าใช้จ่ายสูง และมีต้นทุนในการดูแลรักษาระบบ (Maintenance Costs) อย่างไรก็ตาม ความเร็วในการรับส่งข้อมูลอาจจะไม่เทียบเท่า Leased Line หรือ Frame Relay

- ช่วยรักษาความปลอดภัยและความเป็นส่วนตัวทางการสื่อสารภายในองค์กร เพราะมีการเข้ารหัส (Encryp) ข้อมูลก่อนส่งทุกครั้ง ช่วยป้องกันการดักจับโจรกรรมข้อมูล และการรั่วไหลของข้อมูลภายในที่สำคัญ และยังสามารถแลกเปลี่ยนข้อมูลออกสู่บุคคลหรือหน่วยงานภายนอกองค์กรได้อย่างปลอดภัย โดยใช้มาตรการระบบเปิด

- เพิ่มความยืดหยุ่นในการขยายเครือข่าย แม้ว่าเครือข่ายนั้นจะอยู่ต่างสถานที่กัน ระบบเครือข่ายที่เชื่อมต่อกันด้วย VPN จะเสมือนหนึ่งว่าอยู่ในเครือข่ายหรือระบบ LAN เดียวกัน

- มีความคล่องตัวสูง เพราะสามารถใช้ VPN ที่ใดก็ได้ และยังสามารถขยาย Bandwidth ในการใช้งานได้ง่ายดาย

ธุรกิจต่างๆ ใช้ Virtual Private Network อย่างไร

VPN เป็นวิธีการที่มีความเร็วสูง, ปลอดภัย และมีความเป็นส่วนตัวในการเชื่อมต่อผู้ใช้งานระยะไกลกับเครือข่ายภายในขององค์กร และเนื่องจากสามารถเชื่อมต่อ VPN ได้ผ่านอินเทอร์เน็ตสาธารณะ จึงมีความคุ้มค่ากว่าเป็นอย่างมากเมื่อเทียบกับการลงทุนลากสายเคเบิลเชื่อมต่อทางไกล และยังให้ Bandwidth ที่สูงกว่าเมื่อเทียบกับการเชื่อมต่อเครือข่ายแบบ WAN (Wide Area Network : เครือข่ายบริเวณกว้าง) วิธีที่ธุรกิจต่างๆ ใช้ VPN มี 3 รูปแบบหลักๆ ได้แก่

Site-to-Site VPN

การเชื่อมต่อ VPN ระหว่างเครือข่ายกับเครือข่าย (หรือที่เรียกว่า LAN-to- LAN หรือ Gateway-to-Gateway) โดยอาศัยอุปกรณ์ที่เรียกว่า VPN Gateway ที่ติดตั้งไว้ในระบบเครือข่ายทั้ง 2 ฝั่งเป็นตัวเชื่อม ตัวอย่างเช่น การเชื่อมต่อระหว่างระบบของสาขากับระบบของสำนักงานใหญ่เข้าด้วยกัน การสร้าง Tunnel จะเกิดขึ้นระหว่าง VPN Gatewayเท่านั้น เครื่องลูกข่าย (Client) ภายในระบบเครือข่ายของแต่ละฝั่งจะสามารถติดต่อสื่อสารกับอีกฝั่งหนึ่งได้เสมือนว่าอยู่ในเครือข่ายเดียวกัน โดยไม่ต้องติดตั้งซอฟต์แวร์ VPN หรือตั้งค่าใดๆ ในเครื่อง Client เพิ่ม

สำหรับโปรโตคอลที่สามารถใช้ในการทำ Site-to-Site VPN ก็คือ PPTP , L2F , L2TP , L2TP/IPSec แล IPSec

Client-to-Ste VPN หรือ Remote Access VPN

การเชื่อมต่อ VPN แบบเปิด จากเครื่องคอมพิวเตอร์เดี่ยว (Client) ที่อยู่ภายนอก เข้ากับระบบเครือข่ายภายในขององค์กร (หรือที่เรียกว่า Client-to-LAN หรือ Client-to Gateway) โดยผ่านอุปกรณ์ VPN Server ที่ติดตั้งบนฝั่งเครือข่ายของบริษัท และอุปกรณ์ฝั่ง Client ต้องมีซอฟต์แวร์ VPN Client ติดตั้งอยู่สำหรับการเชื่อมต่อ

การเชื่อมต่อรูปแบบนี้มีประโยชน์ในการช่วยให้พนักงานที่ออกไปทำงานภาคสนาม หรือ Work from home สามารถใช้คอมพิวเตอร์หรือสมาร์ทโฟนของตนเอง สร้างการเชื่อมต่อ VPN ไปยังเครือข่ายของบริษัท และ Remote Access เข้าถึงทรัพยากรต่างๆ ภายในของบริษัทได้ เช่น ระบบ ERP (Enterprise Resource Planning), ระบบ File Sharing, ระบบฐานข้อมูล (Database) หรือโปรแกรมบางอย่างที่องค์กรพัฒนาขึ้นเอง เป็นต้น

ผู้ดูแลระบบสามารถตั้งค่าและกำหนดชื่อบัญชีในการเข้าใช้ให้กับพนักงานแต่ละคน จากนั้นจะมีการแจกจ่ายไฟล์การกำหนดค่าไปยังเครื่อง Client หรืออุปกรณ์ปลายทางที่ต้องการให้เข้าถึงเครือข่าย VPN ได้ เมื่อพนักงานต้องการเข้าถึงข้อมูลในบริษัท ต้องทำการเชื่อมต่อ VPN ก่อนทุกครั้งที่ต้องการใช้งาน หากพนักงานคนใดลาออกไป ก็เพียงแค่ลบชื่อบัญชีนั้นออก อุปกรณ์ของพนักงานคนนั้นจะไม่สามารถเข้าสู่ระบบได้อีก นอกจากความปลอดภัยแล้วการเชื่อมต่อรูปแบบนี้จึงมีความยืดหยุ่นในการปรับขนาดเครือข่ายเพิ่มขึ้นหรือลดลงได้ตามความต้องการด้วย

สำหรับโปรโตคอลที่ใช้ในการเชื่อมต่อ Client-to-Site VPN ได้แก่ PPTP , L2F ,L2TP , L2TP/IPSec และ IPSec

SSL/TLS VPN

SSL ย่อมาจาก Secure Socket Layer ซึ่งปัจจุบันได้พัฒนาขึ้นมาเป็น TLS (Transport Layer Security)

คือ เทคโนโลยีการเข้ารหัสข้อมูล เพื่อเพิ่มความปลอดภัยในการสื่อสารบนเครือข่ายอินเทอร์เน็ต ระหว่างเครื่อง Server กับ Web Browser หรือ Application ที่ใช้งาน โดยการเรียกใช้งานจะเรียกผ่านโปรโตคอล HTTPS (ย่อมาจาก Hypertext Transfer Protocol Secure ซึ่งเป็นการต่อยอดพัฒนาโปรโตคอล HTTP ให้มีความปลอดภัยขึ้น) หรือโปรโตคอลความปลอดภัยอื่นๆ ตามแต่วิธีการใช้งาน

SSL VPN ถูกพัฒนาขึ้นเพื่อให้การ Remote Access ของพนักงานผ่านทางอินเตอร์เน็ต สามารถทำได้ง่ายขึ้นด้วยอุปกรณ์สื่อสารส่วนตัว เช่น Laptop, Smart Phone, Tablet ฯลฯ โดยที่บริษัทเองก็ไม่ต้องลงทุนจัดหาอุปกรณ์ใหม่ให้กับพนักงานทุกคน การเชื่อมต่อระหว่างอุปกรณ์ส่วนตัวเข้าสู่เครือข่ายของบริษัท จะเป็นไปอย่างปลอดภัยผ่านเว็บท่า (Web Portal) และช่องทางการเชื่อมต่อที่รักษาความปลอดภัยด้วย SSL

หลักการคือจะมี SSL Certificate (ใบรับรองอิเล็กทรอนิกส์) ซึ่งเป็นไฟล์ข้อมูลขนาดเล็กที่ผูกไว้กับ Private Key ของเครื่อง Server เพื่อยืนยันตัวตนและความถูกต้องในการส่งข้อมูลระหว่างเครื่อง Sever กับ Web Browser หรือ Application ที่ใช้งาน มีการเข้ารหัสและถอดรหัสผ่านเทคโนโลยี SSL/TLS หากข้อมูลถูกดักจับไปได้ ก็ยังมีความปลอดภัย เพราะข้อมูลที่ได้ไปจะอยู่ในรูปแบบที่อ่านไม่ออก แฮกเกอร์จะต้องมีคีย์ถอดรหัสที่เหมาะสมและตรงกันเท่านั้นจึงจะสามารถถอดรหัสได้

VPN Tunnel คืออะไร

VPN Tunnel หรือ Tunneling Protocol คือ รูปแบบมาตรฐานวิธีที่อุปกรณ์ใช้รับส่งข้อมูลใน VPN Tunnel มีหน้าที่หลักในกระบวนการห่อหุ้มแพ็กเก็ตข้อมูล (Encapsulation) ซึ่งประกอบไปด้วย Function พื้นฐานสองอย่าง คือ การยืนยันความถูกต้อง (Authentication) และการเข้ารหัส (Encryption) อย่างไรก็ตาม โปรโตคอลแต่ละชนิดก็มีคุณสมบัติที่แตกต่างกัน โปรโตคอลบางชนิดมีจุดเด่นด้านความเร็ว ในขณะที่บางชนิดมีจุดเด่นด้านความปลอดภัย และบางชนิดทำงานได้ดีกว่าภายใต้ลักษณะเฉพาะของบางเครือข่าย การเลือกใช้งานก็จะขึ้นอยู่กับความต้องการในแต่ละสถานการณ์

การใช้งานอาจจะทำได้ใน 2 รูปแบบ คือ

- ใช้ VPN Protocol เพียงตัวเดียว ในการรับส่งข้อมูล และรักษาความปลอดภัย

- ใช้ VPN Protocol สองตัวร่วมกัน ตัวหนึ่งสำหรับรับส่งข้อมูล และอีกตัวสำหรับรักษาความปลอดภัย

ประเภทของโปรโตคอล VPN (Tunneling Protocol)

Point-to-Point Tunneling Protocol (PPTP)

ความเร็วสูง, รองรับเยอะ แต่ปัญหาด้านความปลอดภัยก็เยอะ

PPTP เป็นหนึ่งในโปรโตคอลที่เก่าแก่ที่สุดที่ยังมีการใช้งานกันอยู่ เปิดตัวเป็นครั้งแรกตั้งแต่เดือนกรกฎาคม ค.ศ.1999 และถูกผนวกเข้าเป็นส่วนหนึ่งของระบบปฏิบัติการ Windows 95 เพื่อใช้ในการทำงานของระบบเชื่อมต่อแบบ Dial-up

แต่เมื่อเวลาผ่านไป เทคโนโลยีมีการพัฒนามากขึ้น การเข้ารหัสผ่าน PPTP ก็ถูกแครกอย่างรวดเร็ว ทำให้การใช้งาน PPTP มีข้อกังวลเกี่ยวกับปัญหาความปลอดภัย (การยืนยันความถูกต้องทำโดยอาศัยชุดการตรวจสอบสิทธิ์ MS-CHAPv1 หรือ MS-CHAPv2 ซึ่งล้าสมัยและง่ายต่อการถอดรหัส)

อย่างไรก็ตาม การที่มันขาดคุณสมบัติด้านความปลอดภัยไปหลายอย่าง เมื่อเทียบกับโปรโตคอลรุ่นใหม่ตัวอื่นๆ ก็ทำให้มันมีจุดเด่นด้านความเร็วสูงที่สุดแทน เหมาะสำหรับผู้ใช้งานที่ไม่ต้องการระบบเข้ารหัสที่มีความปลอดภัยสูง ปัจจุบันแม้ยังมีใช้งาน PPTP อยู่บ้าง แต่ผู้ให้บริการ VPN ส่วนใหญ่ก็เปลี่ยนไปใช้งานโปรโตคอลตัวอื่นที่เร็ว และมีความปลอดภัยมากกว่าแทนกันหมดแล้ว

Layer 2 Tunnel Protocol (L2TP)

นิยมใช้งานอย่างแพร่หลาย, ความเร็วสูง, โดนปิดกั้นได้ง่าย เนื่องจากพึ่งพา UDP เพียงพอร์ตเดียวในการทำงาน

L2TP เป็นเทคโนโลยีที่ถูกพัฒนาขึ้นมาเพื่อใช้งานแทน PPTP อย่างไรก็ตาม โปรโตคอลชนิดนี้ไม่มีระบบเข้ารหัส หรือระบบรักษาความปลอดภัยในตัว จึงนิยมนำมันไปจับคู่ทำงานร่วมกับ Internet Protocol Security (IPsec) ที่มีความสามารถในการเข้ารหัสแบบ AES-256 จึงเรียกรวมกันว่า L2TP/IPsec ซึ่งเป็นระบบที่ได้รับการยอมรับว่ามีความปลอดภัยสูงมาก และยังไม่พบว่ามีช่องโหว่ที่อันตราย

OpenVPN

เป็น Open Source, มีระบบเข้ารหัสที่แข็งแกร่ง, ความเร็วต่ำ

OpenVPN เป็นโปรโตคอลที่พัฒนาขึ้นมาแบบโอเพ่นซอร์ส (Open Source) ซึ่งอนุญาตให้นักพัฒนาสามารถเข้าถึงโค้ดเพื่อปรับปรุงการทำงานได้ โปรโตคอล OpenVPN เริ่มได้รับการยอมรับและเป็นที่นิยมเนื่องจากมันใช้วิธีเข้ารหัสแบบ AES-256 ร่วมกับระบบรับรองความถูกต้อง 2048-Bit RSA authentication และ 160-bit SHA1 hash algorithm หรือพูดให้เข้าใจได้ง่ายๆ ว่า วิธีการที่ OpenVPN ใช้ทำงานนั้น มีระบบรักษาความปลอดภัยที่แข็งแกร่งสุดๆ แต่ก็ต้องแลกมากับความเร็วในการทำงานที่ช้าลง

Secure Socket Tunneling Protocol (SSTP)

ความปลอดภัยอยู่ในเกณฑ์ดี, ยากต่อการปิดกั้นและตรวจพบ, สนับสนุนการทำงานได้ดีทั้ง Clients แบบ Native และ Third Party

SSTP ได้รับความนิยมเป็นอย่างสูง จากการที่มันถูกผนวกรวมไว้ในทุกระบบปฏิบัติการของ Microsoft ตั้งแต่ Windows Vista SP 1 เป็นต้นมา

SSTP ใช้ระบบรับรองความถูกต้อง 2048-Bit SSL/TLS certificates ร่วมกับ 256-Bit SSL keys ในการเข้ารหัสข้อมูล จึงเชื่อมั่นความปลอดภัยได้ ข้อเสียเพียงอย่างเดียวของ SSTP คือ กรรมสิทธิ์ทั้งหมดเป็นของ Microsoft ทำให้นักพัฒนาไม่มีสิทธิ์เข้าถึงโค้ดได้

Internet Key Exchange version 2 (IKEv2)

เร็ว, เป็นมิตรต่ออุปกรณ์พกพา, รองรับการสลับเครือข่าย, เป็น Open Source, สนับสนุนการทำงานได้ดีทั้ง Clients แบบ Native และ Third Party

IKEv2 เป็นระบบ VPN แบบพื้นฐานที่มีระบบแลกเปลี่ยนกุญแจรักษาความปลอดภัยที่ปลอดภัย คล้ายคลึงกับ L2TP (และ IKEv1) โดยทั่วไปแล้ว IKEv2 จะทำงานจับคู่ร่วมกับ IPSec ในการเข้ารหัสข้อมูล (Encryption) และรับรองความถูกต้อง (Authentication) อย่างไรก็ตาม IKEv2 ไม่มีการสนับสนุนแบบ Native สำหรับ Linux

จุดเด่นของโปรโตคอลตัวนี้ คือ การเชื่อมต่อลิงก์ให้ใหม่ในเวลาที่การเชื่อมต่อเกิดหลุดชั่วคราว และรองรับการเปลี่ยนเครือข่ายในขณะที่เชื่อมต่ออยู่ เช่น เปลี่ยนจาก Wi-Fi เป็น Cellular

WireGuard

รวดเร็ว, ปลอดภัย, กิน CPU น้อย, ใช้งานง่าย, เป็น Open Source, การเข้ารหัสล้ำสมัย แต่ยังมีปัญหาความเสถียร

เป็นโปรโตคอล Open Source ที่เพิ่งถูกคิดค้นไม่นานและมีฐานรหัสอยู่ใน GitHub พัฒนามาเพื่อจุดประสงค์ในการลดความซับซ้อนของกระบวนการเข้ารหัสข้อมูล ให้มีความรวดเร็วเพิ่มขึ้นแต่ไม่ลดระดับความปลอดภัย, น้ำหนักเบา (ใช้ทรัพยากรของ CPU น้อย) และง่ายต่อการใช้งาน โดยมีความเร็วและความปลอดภัยที่ดีกว่า OpenVPN และ IKEv2 แต่ยังมีปัญหาด้านความเสถียรอยู่บ้าง

เดิมเปิดตัวสำหรับใช้งานบน Linux Kernel แต่ปัจจุบันมีการพัฒนาต่อยอดให้สามารถทำงานข้ามแพลตฟอร์ม และปรับใช้ได้บน Windows, macOS, BSD, iOS และ Android

WireGuard เป็นโปรโตคอลการสื่อสารที่สร้าง Tunnel ระหว่างเครือข่ายตั้งแต่ 2 Interfaces ขึ้นไป ฐานรหัส (Codebase) มีขนาดเล็ก และมี Algorithm เข้ารหัสที่ทันสมัย คือ ChaCha20 สำหรับการเข้ารหัส, Curve25519 สำหรับการแลกเปลี่ยนคีย์, และ Poly1305 สำหรับรหัสยืนยันข้อความ (MAC), ใช้ Hash Function เป็น BLAKE2 ซึ่งทนทานต่อการโจมตีแบบชนกัน แต่ยังคงความสามารถในการรองรับ Advanced Encryption Standard (AES)

ความสัมพันธ์ระหว่างเทคโนโลยี VPN กับ Firewall

VPN และ Firewall ต่างก็เป็นเทคโนโลยีด้าน Network Security ทั้งคู่ และมักมีการใช้งานร่วมกัน แม้บทบาทหน้าที่แตกต่างกัน แต่ยังมีความสัมพันธ์กันดังนี้

- VPN ทำหน้าที่รักษาความลับและปกป้องความเป็นส่วนตัวในการรับส่งข้อมูล ผู้ใช้งานหรืออุปกรณ์ที่ได้รับอนุญาตเท่านั้นจึงจะสามารถรับส่งข้อมูลผ่าน VPN Tunnel ได้ ในขณะที่ Firewall ทำหน้าที่ปกป้องความปลอดภัยจากภัยคุกคามทางไซเบอร์

- VPN เป็นเหมือนอุโมงค์ที่ช่วยจำกัดให้ผู้ใช้งานเข้าถึงต้นทางและปลายทางที่ได้รับอนุญาตเท่านั้น ในขณะที่ Firewall เป็นเหมือนกำแพงที่มีทหารยามคอยคัดกรองรถ (ข้อมูล) ที่จะผ่านเข้าออก

- VPN คัดกรองผู้มีสิทธิ์ที่จะใช้งานอุโมงค์ข้อมูล แต่ไม่ได้ควบคุมว่าจะใช้งานอุโมงค์ข้อมูลนี้ได้อย่างไรบ้าง ใช้ได้นานแค่ไหน ในขณะที่ Firewall จะช่วยควบคุมพฤติกรรมการใช้งานภายในอุโมงค์

ทั้งนี้ การดูแล Network Security ขององค์กรไม่เพียงเป็นความรับผิดชอบของแผนก IT แต่ต้องอาศัยความร่วมมือของคนทั้งหมดภายในองค์กร อาทิ

- ผู้บริหาร ที่มีหน้าที่กำหนดนโยบายความปลอดภัย

- ผู้เชี่ยวชาญด้าน IT ซึ่งต้องออกแบบระบบความปลอดภัยให้เหมาะสมกับปริมาณ Traffic ของบริษัท

- เจ้าหน้าที่ IT ระดับปฏิบัติการ ซึ่งต้อง Configure และ Monitor ระบบให้มีความปลอดภัยอยู่เสมอ รวมถึงเก็บ Log ตามกฎหมาย พรบ.คอมพิวเตอร์

- ผู้ใช้งานทั่วไปในองค์กร ซึ่งต้องเข้าใจการใช้งานและปฏิบัติตามนโยบายความปลอดภัย รวมทั้งมีบทบาทสำคัญในการรายงานความผิดปกติที่เกิดขึ้นให้แก่เจ้าหน้าที่ที่เกี่ยวข้อง

VPN Firewall คืออะไร? จะเลือกใช้อย่างไร

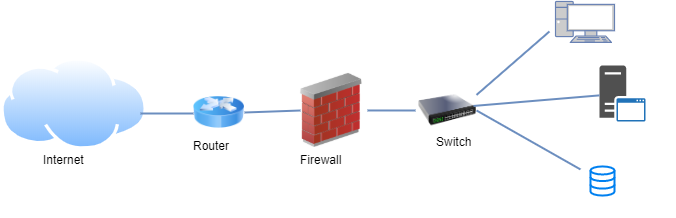

ในอดีตอาจจะต้องใช้ทั้งอุปกรณ์ VPN Router และอุปกรณ์ Firewall เพื่อทำงานร่วมกันในการปกป้องความปลอดภัยระบบเครือข่าย VPN ของบริษัท แต่ปัจจุบันมีอุปกรณ์ประเภท VPN Firewall ที่รวมเอาฟังก์ชันการทำงานทั้ง VPN และ Firewall เข้าไว้ด้วยกัน เพื่อป้อง Cyber Security ขององค์กร ซึ่ง VPN Firewall เป็นอุปกรณ์ที่มีประสิทธิภาพ มีคุณสมบัติเต็มเปี่ยมและรอบด้าน ครบจบในเครื่องเดียว ช่วยลดความยุ่งยากในการติดตั้งและประหยัดเนื้อที่ใน Data Center

อุปกรณ์ VPN Firewall เสมือนเป็น ‘อุโมงค์ลับเข้ารหัส’ ที่ใช้เป็นทางผ่านของข้อมูลภายในองค์กร โดยที่ภายในอุโมงค์ยังมีกำแพงขวางกั้น และทหารยามคอยตรวจสอบความปลอดภัย ว่าข้อมูลใดที่จะเข้าออกได้บ้าง จึงเป็นระบบความปลอดภัยสองชั้นสำหรับการเชื่อมต่อเข้าสู่ระบบ LAN ของบริษัท และควบคุมพฤติกรรมการใช้งานทางไซเบอร์ของคนในองค์กร

การเลือกซื้อ/ติดตั้ง อุปกรณ์ VPN Firewall

อุปกรณ์ VPN Firewall ปัจจุบันมีให้เลือกหลากหลาย แต่ละรุ่นก็มีคุณสมบัติที่แตกต่างกันไป เช่น จำนวนพอร์ต, รูปแบบ Wired หรือ Wireless, การรองรับ Wi-Fi 6, การรองรับ Power on Ethernet (PoE หรือPoE+), ความสามารถในการใช้งาน หรือรูปแบบโปรโตคอลที่รองรับ ฯลฯ

การเลือกใช้งาน VPN Firewall ควรจะทำความเข้าใจก่อนว่า แต่ละประเภทมีการทำงานแบบใด มีข้อดีข้อเสียแตกต่างกันอย่างไร รวมทั้งต้องวิเคราะห์ความต้องการและนโยบายขององค์กรว่า จะนำมาใช้ในด้านใด, อะไรคือ Feature จำเป็น, อะไรคือ Nice to have และจะใช้งานร่วมกับอุปกรณ์ใดบ้าง

เพื่อให้สามารถเลือกใช้งานได้อย่างเหมาะสมและคุ้มค่าต่อการลงทุน เพราะหากซื้ออุปกรณ์ที่มี Feature เกินความต้องการก็จะสูญเสียงบประมาณไปโดยเปล่าประโยชน์ หรือหากซื้ออุปกรณ์ที่มี Feature ไม่เพียงพอต่อความจำเป็นก็อาจจะต้องเสียเงินจัดซื้อใหม่

และควรเลือกซื้อกับผู้ขายหรือผู้ให้บริการที่มีความเชี่ยวชาญและไว้วางใจได้ เพราะหลังติดตั้งใช้งานแล้วอาจจะเกิดคำถามเกี่ยวกับการ Configure รูปแบบใช้งานที่ไม่ได้คาดคิดมาก่อน หรือเกิดปัญหาอื่นๆ ทางด้านการใช้งานซึ่งต้องพึ่งพาบริการหลังการขาย

ทาง Success Network and Communication มีผู้เชี่ยวชาญที่จะคอยช่วยวางแผนออกแบบระบบ และให้คำปรึกษาแก้ไขปัญหาการใช้งาน องค์กรที่มองหา Solution ความปลอดภัยให้แก่เครือข่ายในองค์กร สามารถติดต่อเราเพื่อขอรายละเอียดเพิ่มเติมได้เลยครับ ยินดีให้คำแนะนำและปรึกษาฟรี